네트워크

일부 관리 서비스는 여러 subnet과 함께 사용하지 못하고 자기만의 subnet을 가져야 하는 경우가 있다.

Fierwall 같은 경우는 subnet 이름이 "AzureFierwallSubnet" 이라는 이름으로 Subnet이 있어야 한다.

가상 네트워크 : 자체 프라이빗한 네트워크를 논리적으로 표현 한 것

Subnet : 가상네트워크 내에 주소 공간을 효율적으로 사용하기 위해 주소 공간을 나누는 것

공용IP 주소

SKU

- 표준 : 존을 구분한다.

- 기본 : 존을 구분을 못한다.

예를들어 "기본"으로 구성된 public ip 가 생성이 된다면 해당 ip를 가지고 있는 네트워크 인터페이스 또는 해당 네트워크 인터페이스를 가지고 있는 Subnet은 nsg가 없다면 해당 vm에는 모두 오픈 되있는 상태로 배포된다.

nsg를 달게 되면 대문을 닫기 위해 달아주게 되는것이고, "표준"으로 만들게 되면 모두 닫혀있는 상태로 대문을 열기 위해 달게 된다.

기본으로 내부에 오픈된 ip는 nsg가 없다면 어떤 포트던 통신이 된다.

표준으로 내부에 오픈된 ip는 nsg가 없다면 어던 포트던 통신이 안된다.

공용ip는 위와 같은 서비스에 설치가 가능하다.

개인ip는 위와 같은 서비스에 설치가 가능하다.

NSG는 네트워크 보안 그룹으로 인바운드 규칙, 아웃바운드 규칙을 지정 할 수 있다.

규칙은 번호가 높을수록 우선순위가 된다.

인바운드 규칙 : 외부에서 네트워크로 들어올때 적용될 규칙

아웃바운드 규칙 : 내부에서 외부로 나갈때 적용될 규칙

애플리케이션 보안그룹

예를들어 Web Subnet과 DBSubnet 이 있다고 한다면, Web Subnet 구역에는 1,2,3,4,5 번 VM이 있고 DB Subnet 구역 에는 11,12VM이 있는 상태에서 둘은통신이 가능한 상태이다.

그리고 NSG를 1433으로 통신이 가능하도록 설정을 한 상태에서 어느순간 Web 구역에서 1~5번 VM이 빠지고 통신이 안되던 6,7,8번 VM이 Web 구역으로 들어갈때 해당 vm수가 적다면 일일이 가능 하겠지만 그 수가 많다면 힘들게 되므로 해당 구역을 webgroup으로 묶어서 정책을 사용할 수 있다.

Firewall : 앞단에서 "정문"역할을 한다.

DNS (Domain Name Service)

공용IP를 만들때에도 DNS name label를 지정할 수 있다.

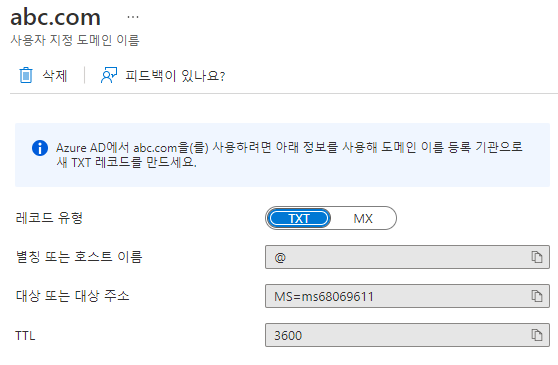

ADD에서도 DNS를 별도로 지정 할 수 있다.

네트워크 연결

- 가상 네트워크 간의 연결

- on-premise와 Azure 간의 연결

- VPN / Express route

VPN (WAN기반/논리적 연결)

원래는 가상네트워크는 분리된 공간 이므로 연결이 불가능 하다 하지만 "피어링"이란 작업을 통해 해당 네트워크 끼리

연결이 가능하다.

피어링을 이용해서 mesh 방식으로 연결하게 된다면 하나의 패킷을 보내게 되면 필요없이 많은 트래픽이 발생하기

때문에 "허브 스포크" 방식으로 연결하는 것을 권장한다.

예를 들어 hub가 있고 spork가 1,2,3 있다고 가정할 때 s3가 s2에게 데이터를 전달 할 때 hub 를 거칠 수 있도록

지정한다.

위의 상태라면 Hub에 Route를 배치 하게되고 s1에서 s2에게 전달 하려면 hub로 보내줘 라고 route table 에 올리게 되면 내용을 s2에게 전달 할 수 있게 된다.

또한 외부 온프레미스에 이미 Azure 클라우드가 연결 되어 있을 때 hub 에 vpn이 연결 되어 있는 경우 피어링 설정 시 hub의 vpn을 사용 할 건지 안할건지 선택이 가능하게 된다.

즉 s3에서 외부 온프레미스로 통신을 하려면 피어링을 맺을 때 hub의 vpn을 사용하도록 선택 해줘야 한다.

VPN 연결은 클라우드 VPN과 온프레미스 GW가 서로 정보를 가지고 있는 것이 아니라 Local GateWay 라는 리소스가 On Permes GateWay 와 VPN GateWay의 정보를 가지고 있는다

그래서 LGW 에서 정보를 가져다 사용하는 개념이다.

전용선 라우터(물리적 전용선)

물리적 전용선이다 보니

속도 업

안정성 업

보안 업

비용 업

연결을 하고자 한다면 IP가 겹치면 안된다.

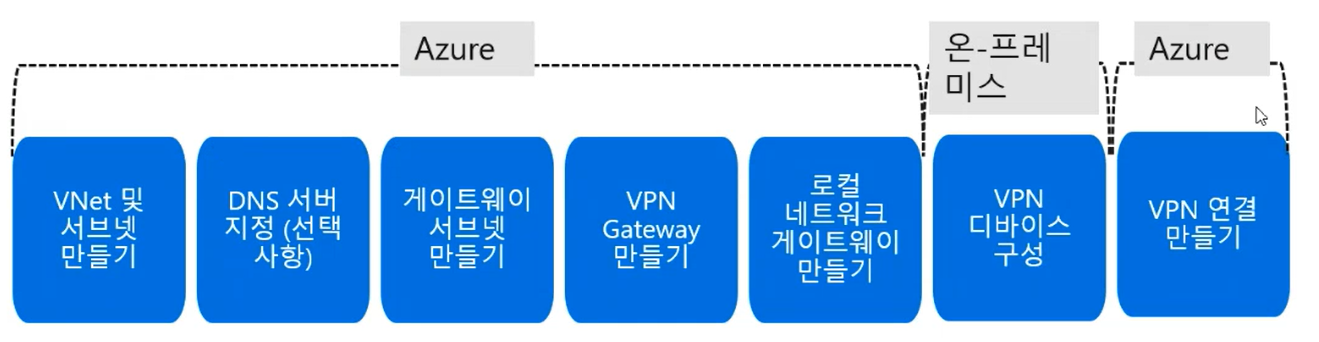

VPN GW 를 연결 하기 위한 순서도

PVN 과 ExpressRoute 동시 사용

부하분산

1. Route Table

ex) A 와 B , C 가 있을 경우 C가 A에게 가기 위해 어떤 경로로 가야하는지 지정 하는 역할

2 LB

External LB : 외부에서 들어오는 트래픽을 분산

Internal LB : 내부에서 오는 트래픽을 분산 (Frontend -> Backend)

2-1 LB(L4)

2-2 ALB(L7)

2-3 Treffic Manager(DNS기술 사용)

※ SKU

기본 : 존에 대한 부하분산 불가능 (AZ을 사용 할 때는 사용 불가능)

표준 : 존에 대한 부하분산 가능

LB가 할수 있는 일

- 부하분산

- OUT BOUND NAT

- IN BOUND NAT

ALB 제작시 회람 규칙

Front 단에서 트래픽을 받아줄 수신기를 만들어 줘야한다.

다중 사이트 : ex) www.abc.com 등으로 분산 하는 것이고

기본 : 경로가 www.abc.com/index 등으로 경로별로 분산 해주는 것

Traffic Manager

라우팅 방법

토탈 정리

'클라우드 > Company' 카테고리의 다른 글

| Azure VM port 변경하여 ssh 접속(ubuntu) (0) | 2023.01.06 |

|---|---|

| Azure 3Tier /계속 수정 예정 (0) | 2022.12.19 |

| Azure 공부1일차 (0) | 2022.11.14 |